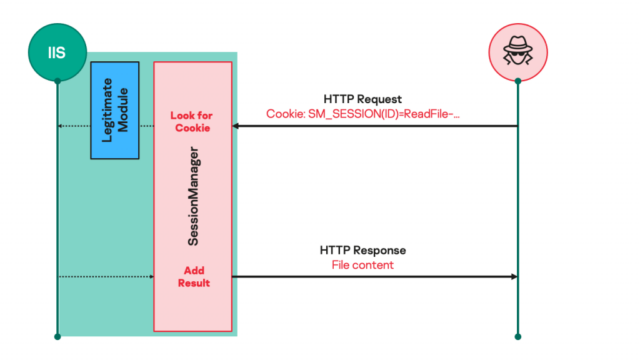

卡巴斯基的研究人員表示,現在的攻擊者逐漸呈現出一種(zhǒng)趨勢,他們將(jiāng)惡意後(hòu)門模塊部署在 Windows 的互聯網信息服務 (IIS) 服務器(如 Exchange 服務器)中,從而引起(qǐ)類似 SessionManager 的一系列高危漏洞。

IT之家了解到, SessionManager 惡意軟件常常僞裝成(chéng) Internet 信息服務 (IIS) 的合法模塊,而 IIS 正是默認安裝在 Exchange 服務器上的 Web 服務。組織經(jīng)常部署 IIS 模塊以簡化其 Web 基礎架構上的特定工作流程。

卡巴斯基報告稱,目前已經(jīng)有 24 個非政府組織的 34 個服務器已被(bèi) SessionManager 進(jìn)行入侵。截至本月初,仍有 20 個組織受到感染。

研究人員補充道(dào),SessionManager 後(hòu)門于 2021 年 3 月首次發(fā)現,已被(bèi)用于針對(duì)非洲、歐洲、中東和南亞的非政府組織 (ngo)。

卡巴斯基高級安全研究員皮埃爾・德爾徹 (Pierre Delcher) 表示:“自 2021 年第一季度以來,利用 Exchange 服務器漏洞一直是網絡罪犯想要進(jìn)入目标基礎設施的首選”“最近發(fā)現的 SessionManager 一年多來都(dōu)沒(méi)有被(bèi)發(fā)現,現在仍然在被(bèi)人利用。”

卡巴斯基團隊建議定期對(duì)暴露在外的 ISS 服務器中的惡意模塊進(jìn)行篩查,重點檢測網絡上的橫向(xiàng)移動部分,并密切監控數據流動,以避免數據被(bèi)洩露。

德爾徹警告說:“就 Exchange 服務器而言,值得我們多次強調:過(guò)去一年的漏洞已經(jīng)讓它們成(chéng)爲了完美的攻擊目标,無論其惡意意圖如何,所以它們應該被(bèi)仔細審計和監控,以防被(bèi)隐藏地植入設備,如果它們還(hái)沒(méi)有被(bèi)隐藏的話。”